Post

2020-04-16

サイバー犯罪者がダークウェブで COVID-19 の偽ワクチンを密売

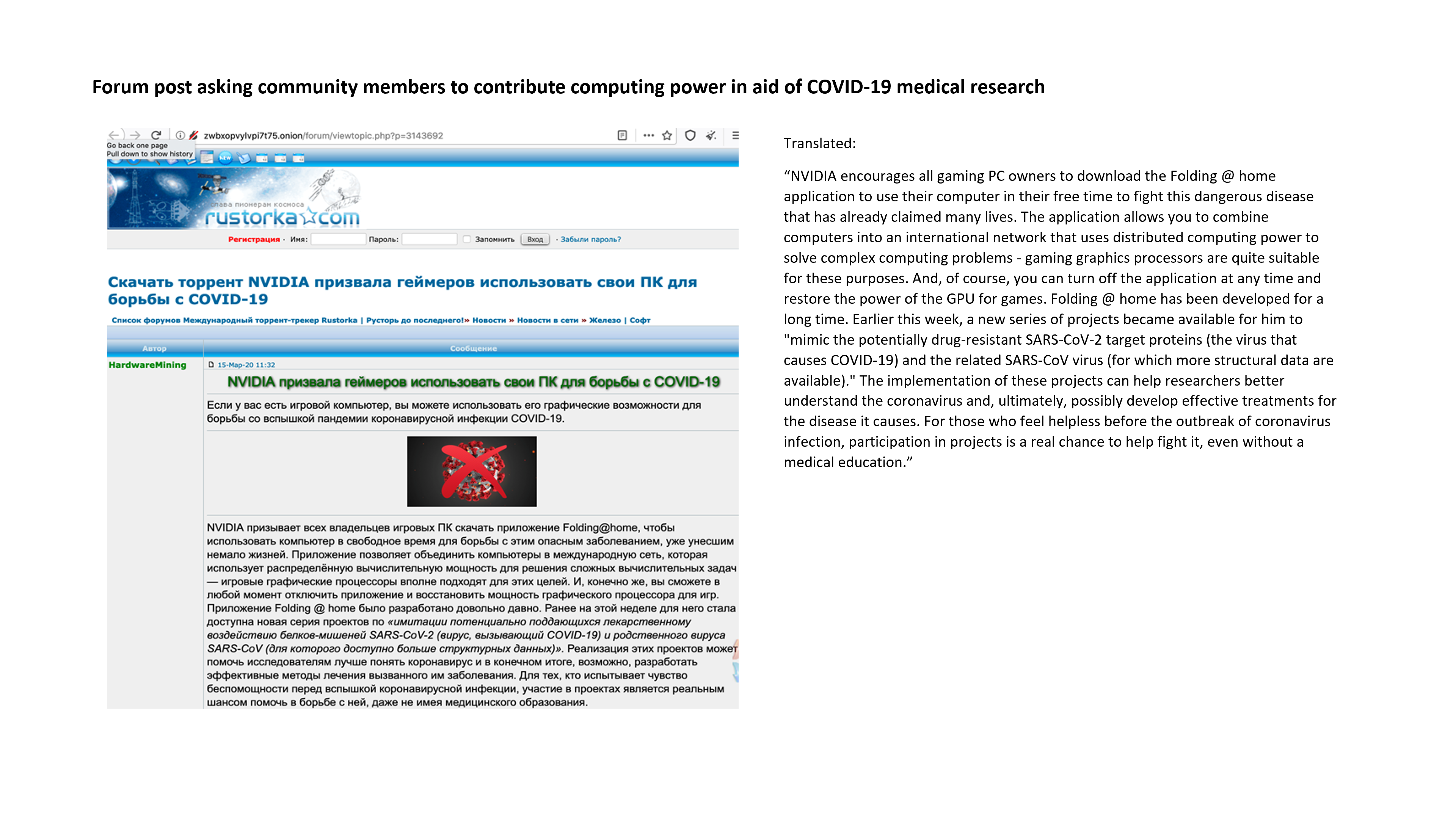

ハッカーや詐欺師は、企業や消費者からデータを盗んだり、さまざまなコミュニティに社会不安をもたらしたりするサイバー攻撃キャンペーンの一環として、COVID-19 のパンデミックを利用してマルウェアやフィッシング メールを送りつけていますが、その一方で、ハッカー グループの間には、架空のワクチンを販売するなどの 「人としての一線を越えた行動は容認しない」 という暗黙の了解がありました。家族が COVID-19 ウイルスに感染した家庭では医学的な治療法を必死に模索していると考えられます。CYFIRMA の研究者の観察によれば、そのような状況の中、何百万人もの命を危険にさらすこのウイルスの危険性はハッカーも認識しています。ワクチンが手に入るというニュースが出れば、大勢の人が過剰に反応して、多くの地域社会で大混乱が発生する可能性もあります。 ダークウェブ マーケットプレイスでは、一部のグループが、売り手に対して、偽の COVID-19 治療薬を売り込まないよう要請しているのが目撃されています。「Monopoly」 と呼ばれるダークウェブ フォーラムでは、「コロナウイルスの治療法として商品を売っているところを捕らえられたベンダーは、この市場から永久に追放されるだけでなく、スペイン風邪のように疎外されるべきである」 と掲示されています。また、このフォーラム投稿は、今般のパンデミックの重大さを説き、この危機をマーケティング ツールとして使用しないように売り手に求めていました。 ダークウェブには、コミュニティのメンバーに COVID-19 の医学研究への貢献を奨励するグループもあります。あるロシア語で書かれたダークウェブ フォーラムでは、ゲーム愛好家に対して、コンピュータの GPU 処理能力を、国際的な分散型コンピュータ ネットワークに貸し出して、ウイルス ゲノムのシークエンシングや関連研究を支援するよう強く求めていました。(GPU とは、非常に高い計算能力を備えた画像処理ユニットで、通常、ビデオ ゲームや高性能コンピューティングの作業負荷に対して用いられます。) ダークウェブには、パンデミック危機を利用して利益を得ることに対して道徳的な立場をとっているグループが存在する一方、対極の考えを持つ詐欺師も大勢います。 CYFIRMA の研究者は、この…