ブロックチェーンは、21世紀における極めて重要な発明の1つとして評価されています。その理由は、ブロックチェーンが将来の全ての経済取引を扱うであろうと広く認識されているからです。しかも、対象は金融取引だけではありません。価値あるもののほぼ全てが取引の対象になるのです。

データ管理やセキュリティに関して企業が直面する課題は増大しており、現在金融機関がピアツーピア(P2P)取引に使用しているメカニズムよりも、ブロックチェーンのほうが安全な選択肢になる可能性があります。ブロックチェーン対応の分散型台帳技術に関し40社以上の大手金融機関で実証実験が行われていますが、他の業界でも実証実験を行う企業が増えてきており、投資額は何百万ドルにも及んでいます。

これらの機関は、資産の所有権を電子的に記録する方法に対して、安全性と透明性を求めているだけではありません。さらに、妨害行為や不正行為のリスクを低減したいと考えているのです。しかし、ブロックチェーンをインターネットのように広く普及させるには、サイバーセキュリティの基準をよく検討し、ブロックチェーンの実装に組み込まなければなりません。

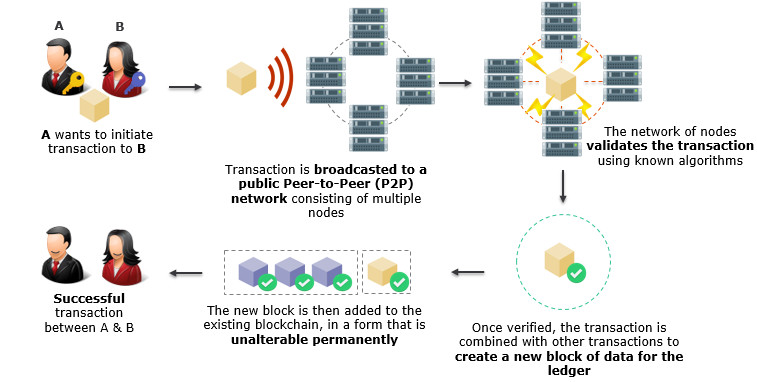

ブロックチェーンの仕組み:

ブロックチェーンは、上図のように簡単な手順で取引の安全性を確保します。この技術は、個人、組織、政府機関といったあらゆる種類の「ピア」間の取引に適用できる可能性を秘めていると言えるでしょう。

たとえば、医療機関では、ピアツーピアの「トランザクション(取引)」で患者データを保護するために、ブロックチェーンの概念について調査しています。また、サプライチェーン業界では、製造業サプライチェーンにおける資産の流れを監視するために、ブロックチェーンが使用できるかどうかを評価しています。同様に、小売業者では、卸売業者との契約を電子的に締結し履行するために、ブロックチェーンの評価を行っています。

一般的なセキュリティ用語としてのブロックチェーンは、完全性に重点が置かれており、機密性と可用性にはあまり重点が置かれていません。ブロックチェーンが安全なピアツーピア取引のデファクトスタンダードとして本格的に普及する前に、前述した業界において、より堅牢なフレームワークが必要になると考えられます。

想定されるブロックチェーンに対するサイバー攻撃シナリオ:

ブロックチェーンは人間の仕事のやり方を変える可能性を秘めていますが、その一方で、この「オープンな分散型台帳」の概念は消費者に加え、悪意ある攻撃者にも提供されていることを忘れてはいけません。全ての情報が公開されていることを考えれば、ハッカーが現在のセキュリティ対策の回避方法を考え出すのも時間の問題でしょう。

Black Hat Asia 2015の会議で、このセキュリティ対策の脆弱性について概説されています。この会議では、カスペルスキー社とインターポール(国際刑事警察機構)がライブデモンストレーションを行い、デジタル通貨の分散データベースに任意のデータを挿入できることを示しました。

ブロックチェーンに対して想定される攻撃手段:

・ユーザーIDの搾取: 悪意のある攻撃者は、他人のIDを盗み出して、ブロックチェーンのエコシステム上でその人になりすまし、不正な取引を実行する可能性があります

・不正な送信者と受信者: 悪意のある攻撃者は、偽のノード(送信者/受信者)を設置し、取引を妨害する可能性があります

・資産/ノードの盗用または、なりすまし: 悪意のある攻撃者は、ユーザーの携帯電話/コンピュータに不正アクセスし、被害者のノードになりすまして、不正な取引を実行する可能性があります

・ビットコインのマイナー(採掘者)に対する攻撃: ビットコインのマイナーが持つアクセス権限レベルを考えれば、悪意のある攻撃者は間違いなく、このビットコインのマイナーを標的とするでしょう。既に、マイナーがビットコインのマイニングマルウェアを、悪意のあるダウンロードファイルやSNS経由で感染したケースがあります

・分散ノードの可用性: 悪意のある攻撃者は、ブロックチェーンのエコシステムとそのアプリケーションに対して「サービス妨害(DoS)」攻撃を行うことで、取引を妨害し、サービスを停止させる可能性があります

・悪質なコードの分散型台帳への挿入: カスペルスキー社とインターポールが実演したように、悪質なコードをノードに挿入し、ネットワークの他の部分に増殖させる可能性があります

・風評リスク: ブロックチェーンのエコシステムは、そこに信頼と完全性の価値が存在することを前提に構築されていきます。したがって、悪意のある攻撃者が何度か故意にデータを漏洩することで、消費者の信用を失い、システム全体が壊滅的に崩壊してしまう可能性があります

・標的の偵察: ブロックチェーンのエコシステムは開放性を持ち、誰もが全ての取引を参照できます。したがって、悪意のある攻撃者は、この可視性を利用して標的の取引行動パターンを研究し、攻撃戦略を策定する可能性があります

・オンボーディングとオフボーディングの省略: ノード、ユーザー、マイナーのオンボーディングとオフボーディングを省略すると、攻撃者にブロックチェーンのシステムへの侵入を許してしまう可能性があります

・偽のブロックチェーンアプリケーションが現れ、ノード/個人から、取引詳細/個人情報/行動パターンを盗み出す可能性があります

ブロックチェーンが持つ可能性を実現するためには、まずブロックチェーンが広範囲に採用されなければなりません。生産性と使いやすさに加え、消費者の信頼を得ることが重要な原動力の1つになるでしょう。信頼を得る為には、消費者がシステムの信頼性と安全性に不安を感じなくならなければなりません。したがって、ブロックチェーンが堅牢なサイバーセキュリティを備えれば、信頼は間違いなく得られるでしょう。以下に、この目標を達成するための手段を示します。

サイバーセキュリティの5層モデル:

・アプリケーション層/ユーザーアクセス

・オペレーションシステムインターフェース/システムコール

・オペレーティングシステムカーネル、OSプライマリ機能

・ハードウェアインターフェース/ファームウェア/BIOS、ブートカーネル

・ハードウェア、CPU、メモリー、インターポーザー

ペイロード vs プロテクション

ペイロードは、許可されたユーザーが利用可能な機能として定義することができます。一方で、プロテクションは、その機能の動作が信頼できることを保証し、さらに機能そのものも保証する管理手段です。

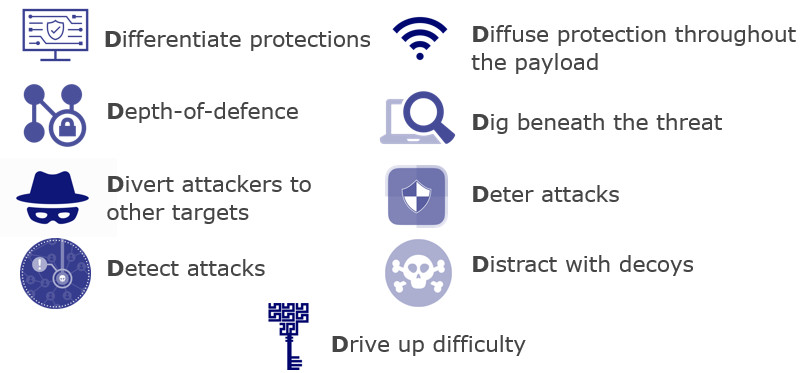

サイバーセキュリティの9つの「D」

ブロックチェーンに組み込まれている技術は、急速な「成長、学習、適応」段階をたどっています。そして、ブロックチェーンが我々の社会に大きなプラスの影響をもたらす日は遠くないと確信しています。